Sumber Berita International Press Institute

“Bukti baru yang ditemukan oleh para ahli forensik digital mendukung kesimpulan bahwa serangan siber terhadap IPI pada bulan September dilakukan sebagai pembalasan atas upaya kami dalam mendukung media independen di Hongaria, kata IPI hari ini. Temuan-temuan ini menunjukkan meluasnya kampanye terhadap media independen Hongaria dengan mencakup serangan terhadap organisasi masyarakat sipil yang menyuarakan dukungan terhadap mereka – bahkan di luar perbatasan Hongaria.”

Media www.rajawalisiber.com -Analisis forensik mendalam yang dilakukan oleh Qurium, sebuah organisasi nirlaba yang berbasis di Swedia, membenarkan penilaian awal IPI bahwa serangan denial of service (DDoS) yang membuat website IPI terhenti selama beberapa hari pada bulan September ini terkait dengan gelombang serangan siber. di lebih dari 40 situs media Hongaria musim semi lalu.

Secara khusus, analisis Qurium terhadap data log dari IPI dan dua media berita Hongaria lainnya menunjukkan bahwa serangan-serangan ini saling berhubungan dan mengidentifikasi infrastruktur yang terlibat. Qurium mengatakan “sangat mungkin” bahwa serangan terhadap media Hongaria lainnya, termasuk situs berita independen serta majalah dan outlet non-politik, “dilakukan dengan infrastruktur serangan yang sama”.

Serangan terhadap situs web IPI terjadi hanya beberapa hari setelah kami menerbitkan laporan mengenai serangan siber terhadap media Hongaria, dan menyebut serangan tersebut sebagai ancaman baru yang besar terhadap media independen negara tersebut . Saat itu, penyelidikan awal terhadap data log serangan terhadap IPI oleh tim IT kami menemukan pesan dari penyerang, yang juga telah meninggalkan pengenal yang sama di data log serangan di beberapa media Hongaria.

Investigasi Qurium menunjukkan bahwa serangan DDoS terhadap media Hongaria dan IPI dioperasionalkan melalui jaringan penyedia layanan mapan yang berbasis di AS dan Eropa yang memungkinkan – baik disadari atau tidak – penggunaan infrastruktur mereka secara jahat untuk menargetkan media independen dan masyarakat sipil untuk memperoleh tujuan komersial.

“Analisis baru ini merupakan indikasi jelas bahwa kampanye melawan media independen di Hongaria telah meningkat. Kampanye ini kini telah menyebar secara transnasional – dan bahkan organisasi masyarakat sipil di luar Hongaria yang mendukung media-media penting ini dapat menjadi sasarannya”, kata Wakil Direktur IPI Scott Griffen.

Griffen menambahkan: “Namun, kami harus menegaskan kembali bahwa bagi IPI, kejadian ini hanya memperkuat tekad kami. Kami akan terus berdiri teguh bersama media independen di Hongaria dan tidak akan terbujuk oleh upaya apa pun untuk mengganggu pekerjaan kami.”

“Kami berterima kasih kepada tim di Qurium atas pekerjaan investigasi penting mereka yang telah menjelaskan jaringan penyerang serta sifat serangan terhadap IPI dan media Hongaria.”

Penyerang tetap sulit dipahami, namun jaringan serangan yang kompleks terungkap

Para peneliti di Qurium tidak dapat memastikan aktor atau aktor yang pada akhirnya bertanggung jawab memerintahkan penyerangan terhadap IPI dan media lain di Hongaria. Namun, mereka mampu mengidentifikasi sebagian besar jaringan penyerang. Sebagaimana dicatat dalam analisis awal kami, serangan tersebut dilakukan dengan menggunakan layanan internet yang ditawarkan oleh beberapa perusahaan yang berbasis di AS dan Eropa. Qurium menggali lebih dalam infrastruktur serangan untuk memastikan bahwa setidaknya sebagian dari serangan siber terhadap IPI dilakukan melalui jaringan perusahaan proxy yang sama yang juga terlibat dalam serangan terhadap media independen di Hongaria.

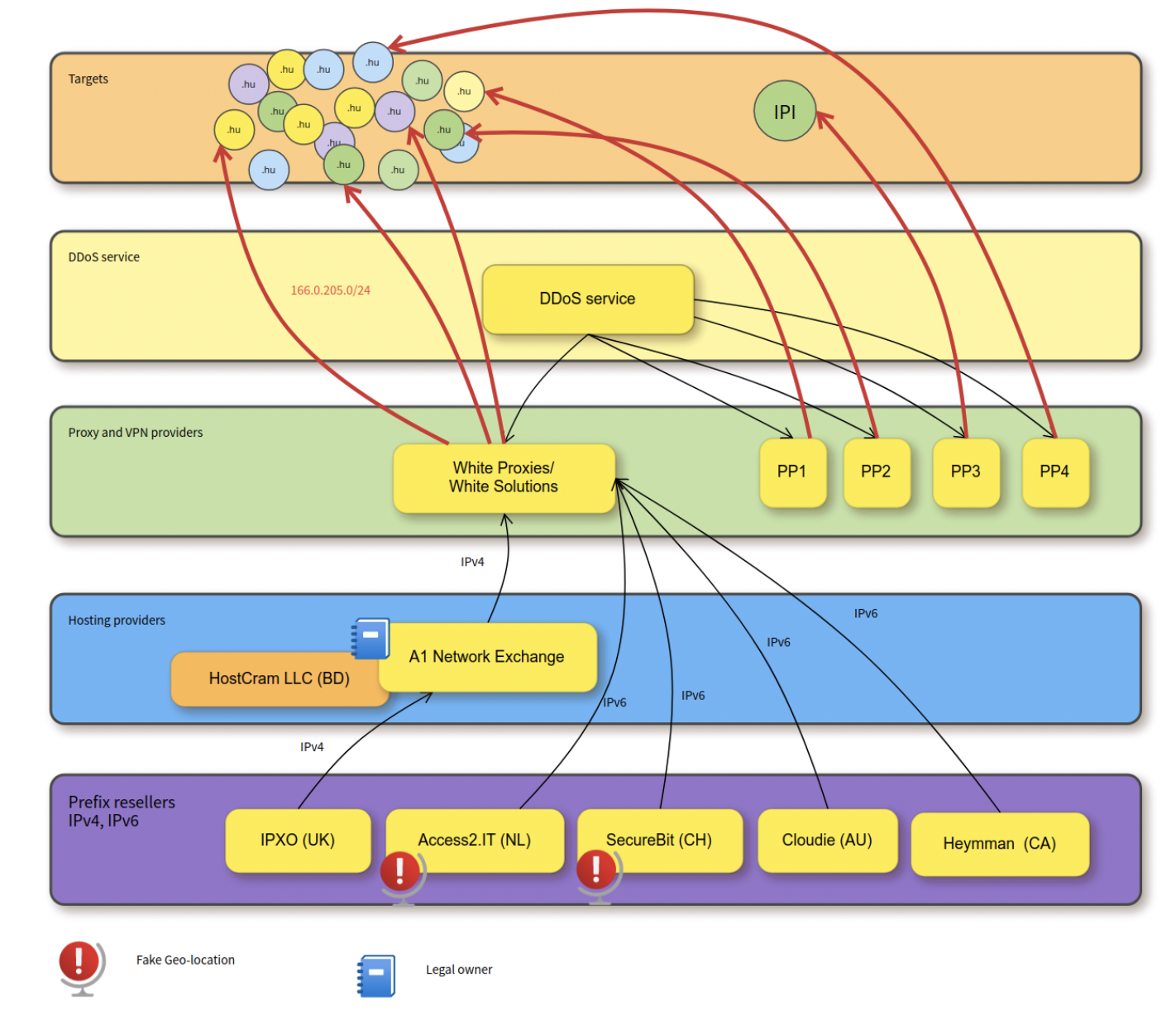

Grafik infrastruktur serangan DDoS (milik Qurium).

Grafik di atas menggambarkan jaringan aktor yang terlibat dalam serangan siber terhadap IPI dan media Hongaria, menurut temuan Qurium. Hal ini menunjukkan betapa diperlukannya berbagai perusahaan untuk membangun berbagai bagian infrastruktur yang diperlukan untuk serangan ini. Laporan forensik mengungkapkan bagaimana penyedia proxy tertentu yang memanfaatkan beberapa layanan penyewaan IP dan penyedia hosting pada akhirnya digunakan oleh penyerang untuk meluncurkan serangan DDoS. Hal ini juga menggambarkan betapa sulitnya melacak individu atau individu-individu yang pada akhirnya bertanggung jawab memerintahkan penyerangan, karena begitu banyak lapisan berbeda yang terlibat.

Investigasi Qurium mengidentifikasi sebuah perusahaan bernama White Proxies (juga dikenal sebagai White Solutions) yang memainkan peran sentral dalam serangan tersebut. Pemilik perusahaan tidak diketahui. Saat dihubungi oleh Qurium, perusahaan menyatakan akan menerapkan mekanisme untuk mencegah terulangnya kejadian tersebut namun kemudian berhenti berkomunikasi ketika Qurium meminta kontak atau informasi mengenai status hukum perusahaan.

Perusahaan lain yang diidentifikasi terlibat dalam serangan tersebut adalah A1 Network Exchange , yang merupakan penyedia hosting yang menyewakan jaringan IP kepada penyedia proxy. Pemilik A1 Network adalah Shakib Khan, yang juga terhubung dengan perusahaan lain yang menawarkan layanan serupa, seperti Etherdark Ltd , Intexon Ltd, dan HostCram LLC , perusahaan yang terdaftar di Wyoming (AS). Penyelidik di Qurium menghubungi Khan untuk meminta informasi darinya tentang siapa kliennya, namun dia menolak membocorkan informasi tersebut.

“Penyedia proxy seperti White Proxies dan perusahaan yang mengambil keuntungan langsung atau tidak langsung dari layanan semacam ini harus berbuat lebih banyak untuk memastikan bahwa layanan mereka tidak digunakan untuk melakukan kegiatan kriminal,” kata Tord Lundström, penyelidik forensik di Qurium. “Terlalu mudah bagi perusahaan-perusahaan ini untuk menghindari tanggung jawab – dan hal ini harus diubah.”

Serangan digital terhadap jurnalis dan masyarakat sipil meningkat

Serangan digital merupakan ancaman yang semakin besar terhadap jurnalis, media, dan organisasi masyarakat sipil di seluruh dunia, sebagai bagian dari kampanye yang lebih luas yang dilakukan oleh individu dan pemerintah untuk membungkam kritik. Serangan-serangan ini datang dalam bentuk pelecehan dan ancaman online, pengawasan yang ditargetkan, peretasan, dan serangan siber – termasuk serangan penolakan layanan seperti yang menargetkan IPI dan media Hongaria – yang bertujuan untuk membungkam dan menyensor jurnalis dan kritikus baik di dalam maupun di luar negara tersebut. perbatasan. Jurnalis yang meliput korupsi, kejahatan, dan perang sering kali menjadi sasaran.

Seperti yang ditunjukkan dalam laporan Qurium, terdapat industri penyewaan DDoS terlarang yang sedang berkembang yang terdiri dari para aktor dan perusahaan yang menawarkan layanan mereka untuk melakukan berbagai jenis serangan. Serangan DDoS relatif murah – dan biayanya hanya beberapa ratus dolar – mudah dilakukan, dan sangat sulit dilacak. Hal ini menjadikan serangan DDoS sebagai pilihan populer bagi penjahat dunia maya – menurut beberapa perkiraan, serangan DDoS telah melonjak 40 persen pada tahun 2023 saja dan diluncurkan terhadap beragam target yang semakin beragam, termasuk bank , sekolah , dan rumah sakit .

Menurut informasi yang dikumpulkan oleh IPI, serangan DDoS terhadap media Hongaria telah melambat dalam beberapa bulan terakhir, namun belum berhenti. Media1 dan Telex sama-sama pernah mengalami serangan kecil, yang mampu merekatangkis dengan bantuan alat keamanan yang lebih kuat yang ditawarkan melalui Project Galileo milik Cloudflare , yang menawarkan alat keamanan siber kepada organisasi yang berisiko.

Meskipun alat-alat ini sering kali berhasil menangkis lalu lintas berbahaya dan menjaga situs web tetap online, alat-alat ini memerlukan perhatian dan penyesuaian, yang pada akhirnya memerlukan sumber daya dan waktu tambahan. Hal ini menyoroti kebutuhan mendesak untuk meningkatkan kesadaran, dukungan, dan sumber daya keamanan siber bagi organisasi media dan kelompok masyarakat sipil di seluruh dunia.