Sumber Berita Atlantic Council

Dari Digital Forensic Research Lab

“Umpan Telegram dari kelompok peretas mendokumentasikan dugaan serangan yang menargetkan Israel”

Media www.rajawalisiber.com – Operasi dunia maya adalah bagian yang tidak bisa dihindari dalam peperangan modern, dimana para kombatan menggunakan teknik ini untuk melakukan sabotase, spionase, dan taktik lainnya terhadap lawan mereka. Namun hal ini tidak terbatas pada negara-bangsa saja; dalam konteks krisis Timur Tengah saat ini, Hamas dan sekutunya menggunakan perang siber menjelang serangan mendadak terhadap Israel pada tanggal 7 Oktober, dan terus melakukan hal tersebut sejak saat itu.

Keterkaitan antara geopolitik dan perang dunia maya menggarisbawahi sifat konflik yang terus berkembang, dengan aktivitas peretas yang terkait dengan Hamas menjadi bukti perubahan ini. Hal ini termasuk menarik kelompok peretas dari seluruh dunia; Entah dimotivasi oleh ideologi, keyakinan pribadi, atau agenda politik yang lebih luas, para aktivis peretas berusaha menawarkan dukungan mereka baik secara langsung kepada Hamas, atau sebagai bentuk solidaritas terhadap rakyat Palestina secara lebih luas. Pada tingkat yang lebih rendah, ada juga elemen “pengejaran pengaruh,” dimana beberapa kelompok terlibat dalam aktivitas yang berhubungan dengan dunia maya untuk menghasilkan visibilitas yang lebih besar bagi diri mereka sendiri dan memperluas pengaruh mereka dalam komunitas peretas.

Perubahan taktik ini tidak terjadi dalam semalam;dalam beberapa tahun terakhir, dunia digital mengalami lonjakan aktivitas peretas yang terkait dengan Hamas dan para pendukungnya yang terlibat dalam perang bayangan dengan Israel. Hamas dan faksi Palestina lainnya berupaya mengembangkan kemampuan dunia maya mereka , termasuk upaya meretas sistem Israel, menyebarkan propaganda, dan mengumpulkan intelijen. Hamas berhasil meretas ponsel tentara Israel pada tahun 2017 dengan memposting profil kencan palsu dan menipu korban untuk mengunduh aplikasi Trojan horse . Pada tahun 2018, Hamas dilaporkan berusaha mendapatkan informasi intelijen dari tentara Israel dengan membuat aplikasi Piala Dunia dan kencan palsu. Tahun berikutnya, IDF menyatakan bahwa mereka telah menghentikan serangan siber Hamas, setelah itu Israel membalas dengan serangan udara yang menargetkan gedung-gedung yang menampung unit perang siber Hamas.

Selama konflik saat ini, serangan siber tidak hanya terbatas pada satu pelaku saja. Beberapa kelompok peretas, termasuk beberapa yang berafiliasi dengan Rusia dan Iran, telah mengumumkan kehadiran mereka. Kolektif peretasan Rusia, KillNet, yang bertanggung jawab atas setidaknya sembilan serangan terhadap negara-negara Eropa dan yang terbaru terhadap Bulgaria, secara terbuka mengumumkan pembentukan cabang Palestina. Kelompok pro-Rusia lainnya, Anonymous Sudan, menggunakan saluran Telegramnya untuk mempromosikan dugaan serangan siber terhadap Israel.

Serangan-serangan ini datang dalam berbagai bentuk, termasuk mencuri data dan menyerang penyedia layanan internet; setidaknya dalam satu contoh, peretas pro-Hamas dilaporkan mengirimkan peringatan roket palsu melalui aplikasi peringatan darurat Israel. Peretas pro-Hamas juga berhasil mengakses dan mengubah dua papan iklan pintar di Tel Aviv, yang menampilkan rekaman propaganda serangan mereka. Hamas kemudian membual tentang peretasan tersebut, memposting video papan reklame tersebut ke saluran Telegram kantor persnya. Pengguna Twitter Heidi Bachram kemudian membagikan video tersebut di X.

There are no depths to Hamas depravity. pic.twitter.com/ivQ3iEsZgM

— Heidi Bachram (@HeidiBachram) October 12, 2023

Selain itu, peretas pro-Hamas dan pro-Palestina telah meluncurkan serangan penolakan layanan terdistribusi (DDoS) terhadap media Israel, termasuk Radio 103 FM dan Now 14 . Menurut platform keamanan cloud Cloudflare , sistem mereka awalnya mendeteksi dan memitigasi serangan DDoS dua belas menit setelah Hamas mulai meluncurkan roket ke Israel pada pagi hari tanggal 7 Oktober. Hal ini diikuti oleh serangan DDoS yang lebih besar empat puluh lima menit kemudian. Serangan DDoS selanjutnya terus terjadi secara terus-menerus.

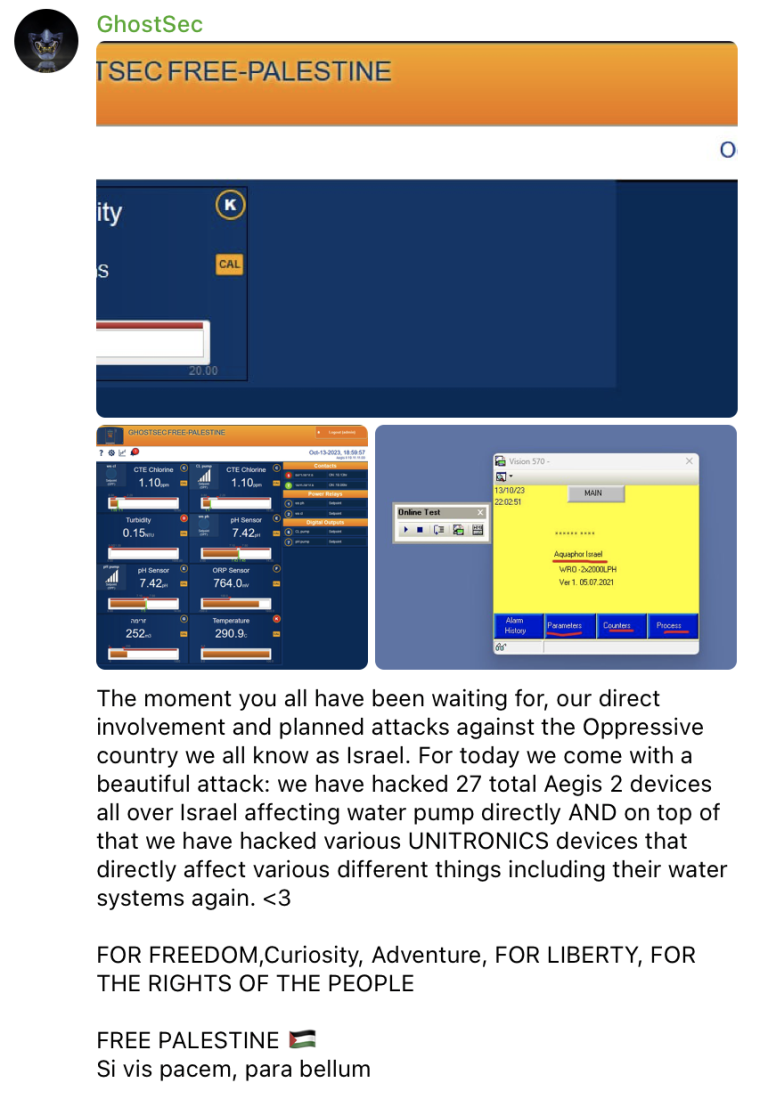

Peretas juga menargetkan infrastruktur Israel. GhostSec, sebuah kelompok hacktivist terkemuka, mengklaim pada 13 Oktober bahwa mereka telah mengganggu sistem pasokan air Israel. Ini bukan pertama kalinya mereka melakukan serangan seperti itu; pada bulan September 2022 mereka mendapat pujian karena mengganggu pengontrol logika yang digunakan untuk mengatur tingkat pH dan klorin sistem air.Pada tanggal 14 Oktober, tim peretas yang terkait dengan Iran bernama CyberAv3ngers mengatakan telah menyerang Orpak, sebuah perusahaan distribusi gas Israel, meskipun tidak jelas apakah mereka berhasil

Kolektif peretas terkenal Iran lainnya, Moses Staff, mengklaim bahwa mereka juga telah bergabung dalam konflik dunia maya. Sejak tahun 2021, kelompok ini telah terlibat dalam serangan berlapis-lapis terhadap Israel, Italia, India, Jerman, Afrika Selatan, Amerika Serikat, dan negara-negara lain. Staf Moses tidak aktif selama setahun terakhir tetapi kembali terlibat dalam beberapa serangan terhadap Israel, dengan tuduhan bahwa mereka telah mengakses kamera CCTV untuk memantau rekaman.gedung-gedung utama Mossad dan Badan Intelijen Militer Israel.

Moses Staff dilaporkan melanggar beberapa perusahaan pengembangan perangkat lunak Israel, mengklaim telah menghapus lebih dari 30 terabyte data. Kolektif tersebut juga mengumumkan di Telegram bahwa mereka telah meretas dan membocorkan informasi pribadi militer dan pasukan cadangan Israel, serta keluarga mereka. “Anda tidak akan merasa damai dan lega,” sesumbar mereka. “Kami tidak akan membiarkanmu.”

Kutip studi kasus ini:

Ruslan Trad, “Hacker kolektif mengambil sisi dalam krisis Timur Tengah,” Digital Forensic Research Lab (DFRLab), 1 November 2023, https://dfrlab.org/2023/11/01/hacker-collectives-take-sides-in -krisis-timur tengah.